CTFShow-Web入门

一 : CTFShow 信息收集

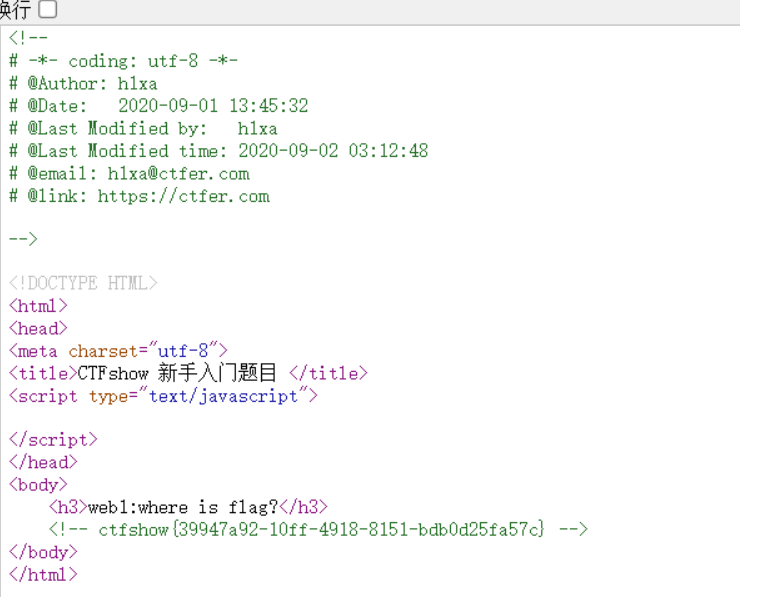

web1

解题思路:

查看源代码

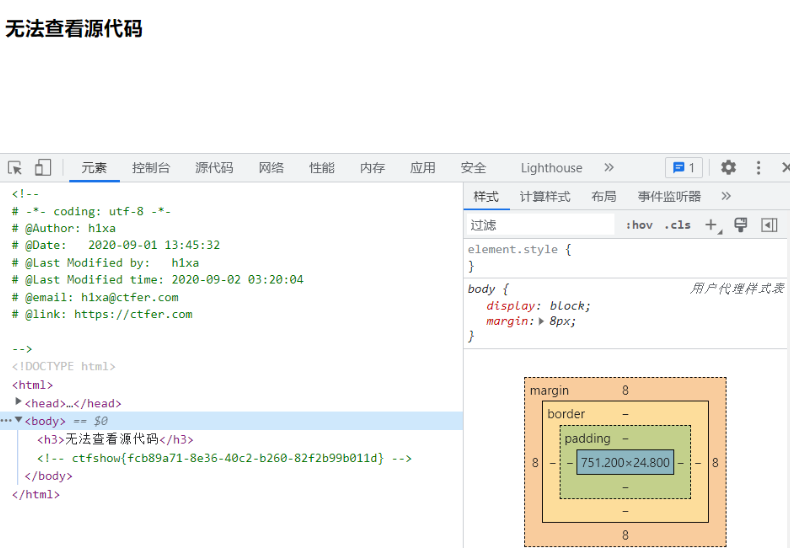

web2

解题思路:

在无法查看源代码的情况下可以使用快捷键

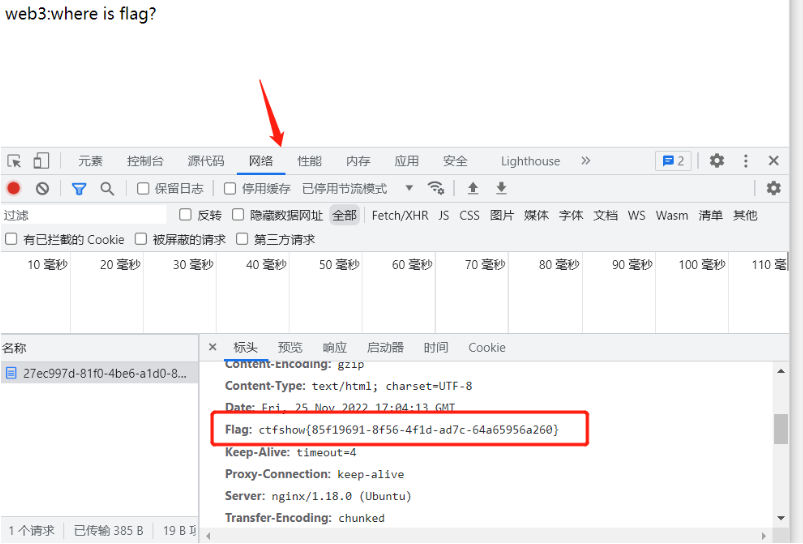

web3

解题思路:

查看源代码无效,尝试发送POST请求

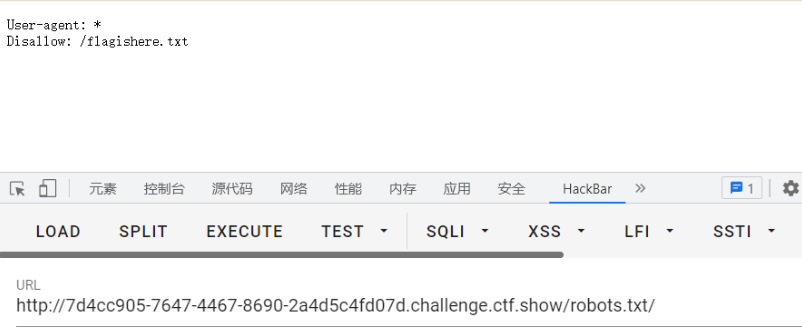

web4

解题思路:

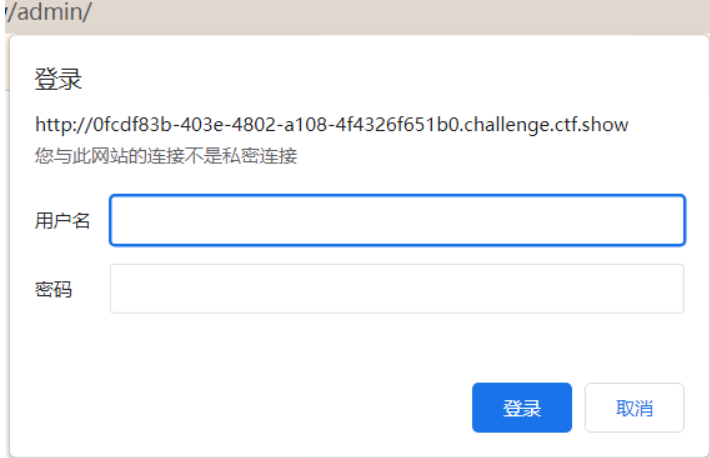

根据题目提示:\

总有人把后台地址写入robots,帮黑阔大佬们引路。

找到了flag的路径

http://7d4cc905-7647-4467-8690-2a4d5c4fd07d.challenge.ctf.show/flagishere.txt

web5

解题思路:

根据题目提醒phps源码泄露,访问index.phps得到以下源码

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-01 14:14:17

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-01 14:34:53

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

//ctfshow{9a18efdd-1648-48a5-adfe-5f53c938edf2}

echo "web5:where is flag ?"

web6

解题思路:

根据题目提示,解压源码到当前目录可得知是文件备份在/www.zip中得到网页源码,下载下来得到源码

<?php /* # -*- coding: utf-8 -*- # @Author: h1xa # @Date: 2020-09-01 14:37:13 # @Last Modified by: h1xa # @Last Modified time: 2020-09-01 14:42:44 # @email: h1xa@ctfer.com # @link: https://ctfer.com */ //flag in fl000g.txt echo "web6:where is flag?" ?>

访问的payload为

http://d3229ad7-0151-4010-a522-ddf762556f42.challenge.ctf.show/fl000g.txt

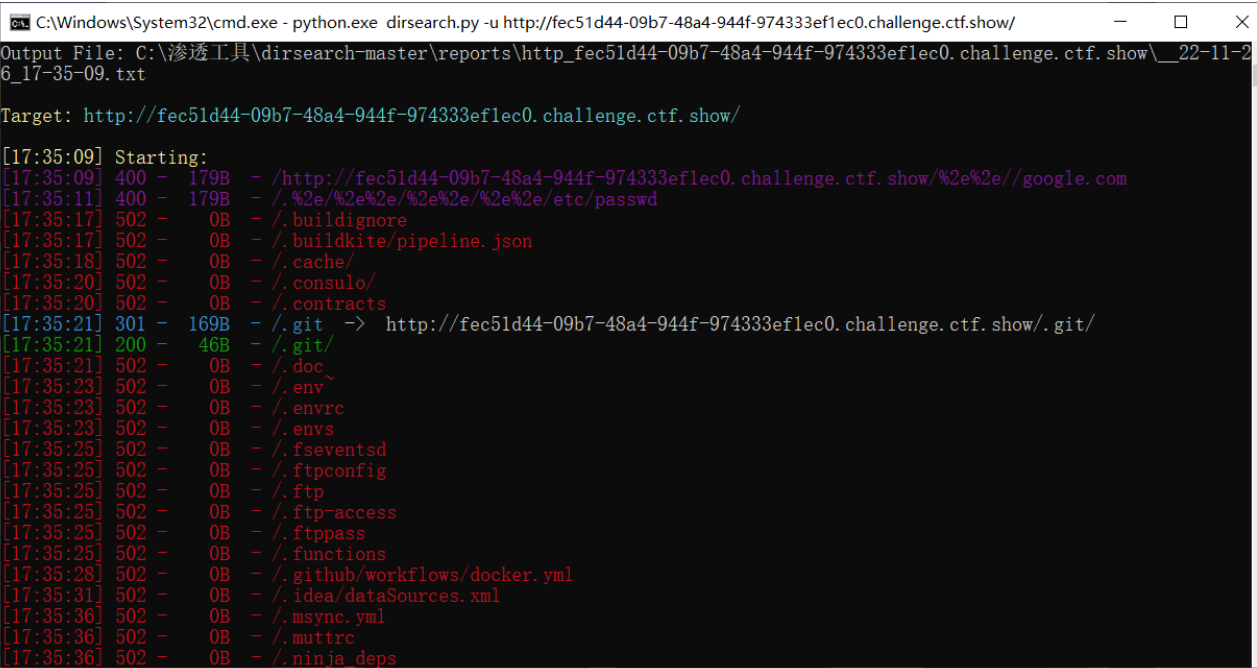

web7

解题思路:

版本控制很重要,但不要部署到生产环境更重要。

使用dirsearch扫描目录,考察的是git源码泄露访问下面的payload便可拿到flag

http://fec51d44-09b7-48a4-944f-974333ef1ec0.challenge.ctf.show/.git/

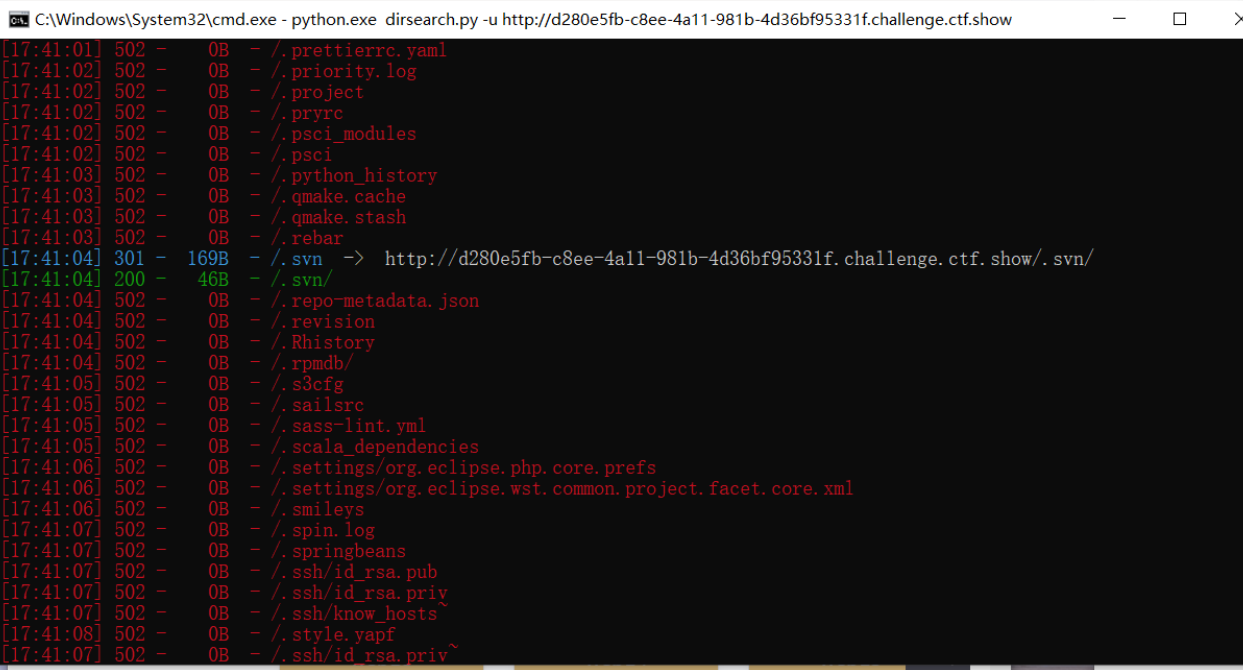

web8

解题思路:

版本控制很重要,但不要部署到生产环境更重要。

使用dirsearch扫描目录,这次svn源码泄露

http://d280e5fb-c8ee-4a11-981b-4d36bf95331f.challenge.ctf.show/.svn/

web9

解题思路:

vim缓存中vim会自动生成备份文件及临时文件临时文件是在编辑文本时就会创建的文件,如果程序正常退出,临时文件自动删除,

如果意外退出就会保留,文件名为 .filename.swp,

第一次产生的交换文件名为“.filename.txt.swp”

再次意外退出后,将会产生名为“.filename.txt.swo”的交换文件;

第三次产生的交换文件则为“.filename.txt.swn”

所以构造payload

http://66c43ff0-f7e7-43cb-934d-eef70c7ba17b.challenge.ctf.show/index.php.swp

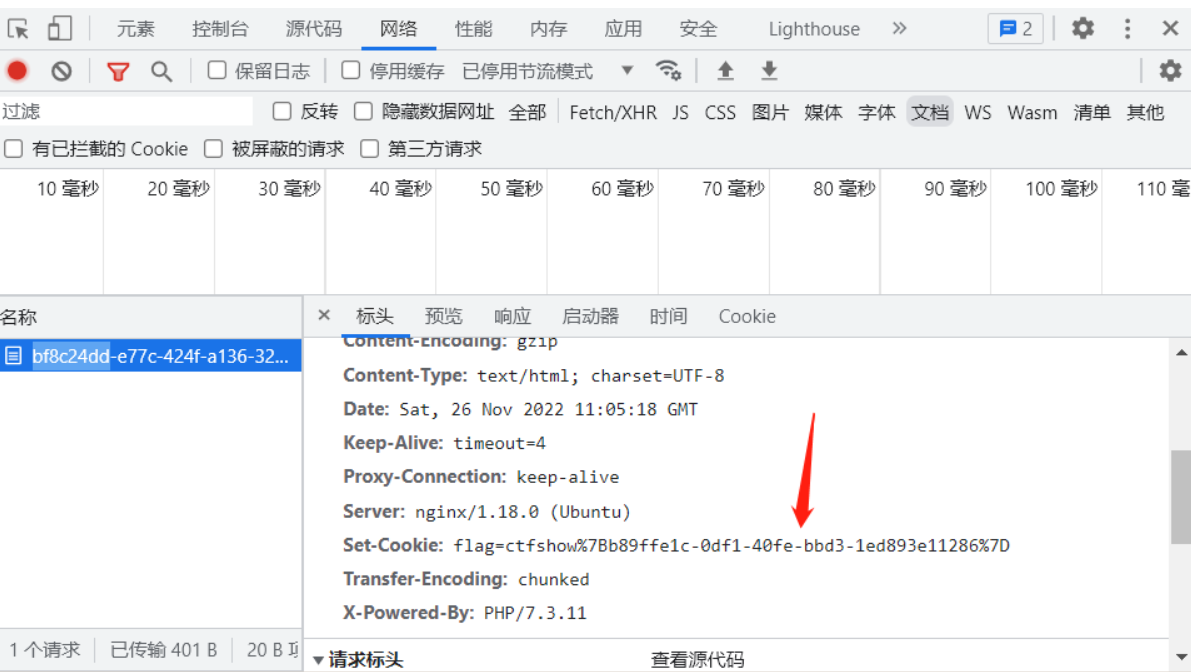

web10

解题思路:

cookie 只是一块饼干,不能存放任何隐私数据

在网络里找到cookie发现有url编码过的flag

解码后得到

ctfshow{b89ffe1c-0df1-40fe-bbd3-1ed893e11286}

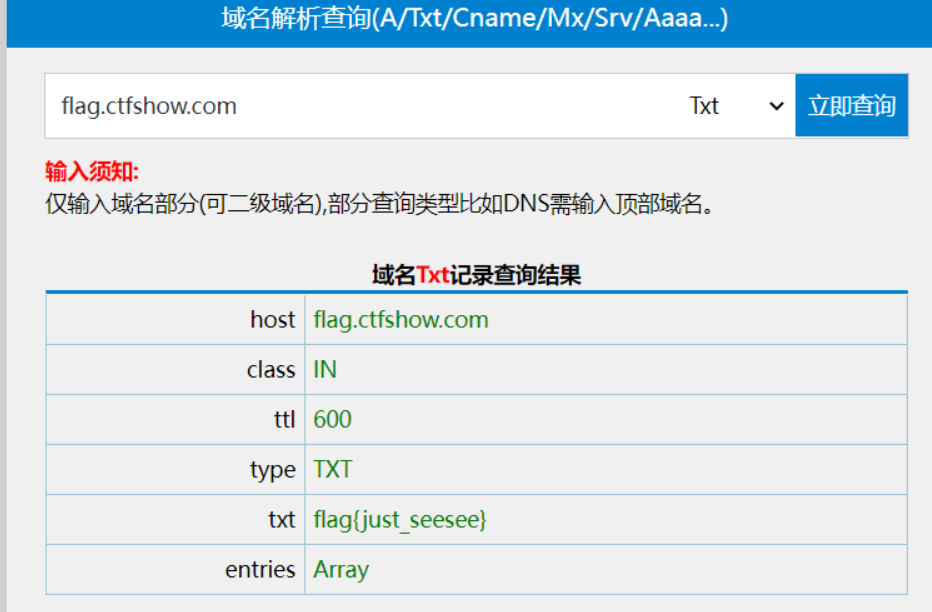

web11

解题思路:

域名其实也可以隐藏信息,比如flag.ctfshow.com 就隐藏了一条信息

域名解析查询(A/Txt/Cname/Mx/Srv/Aaaa...)

web12

解题思路:

访问robots.txt

根据题目提醒,弥漫在网站中寻找

web13

解题思路:

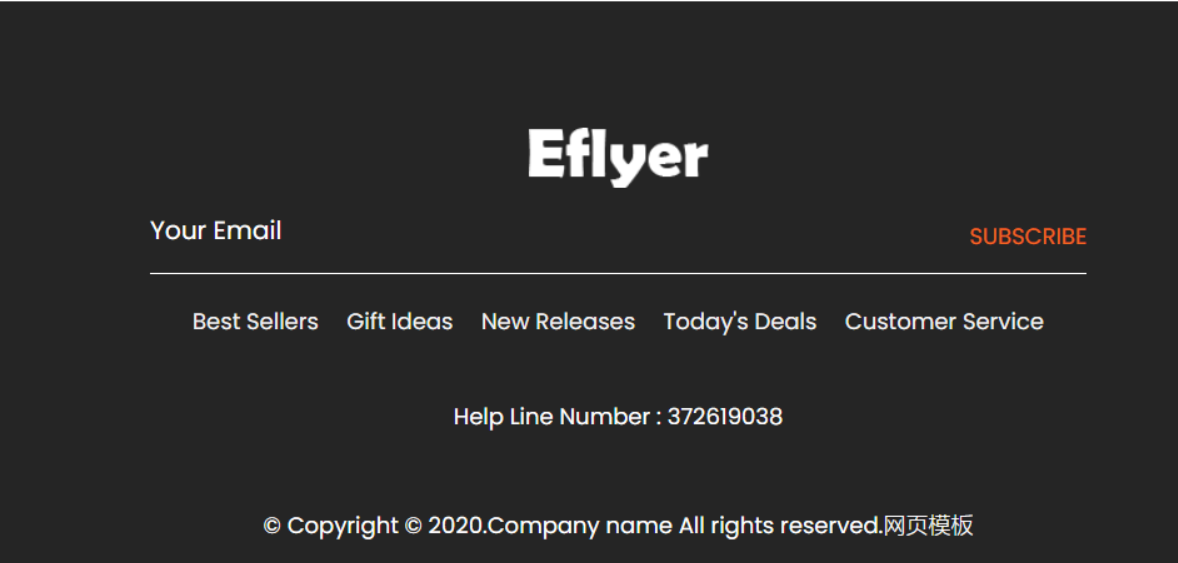

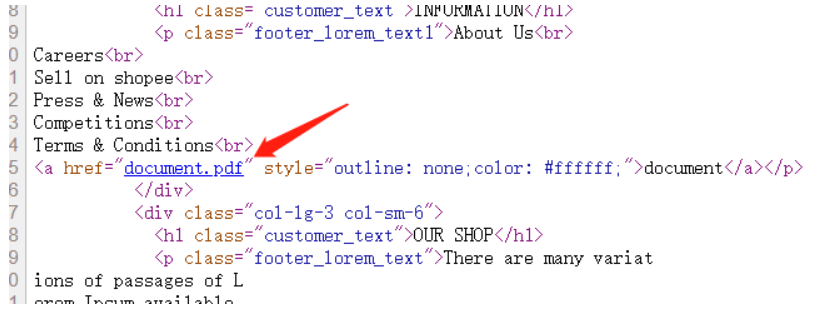

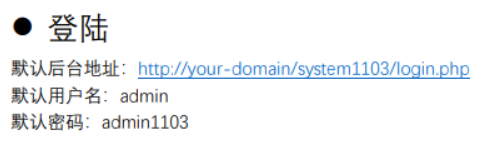

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码,根据题目给的hint知道了这题应该是弱口令,查看源代码后发现可疑的pdf

访问网站输入账号密码

web14

解题思路:

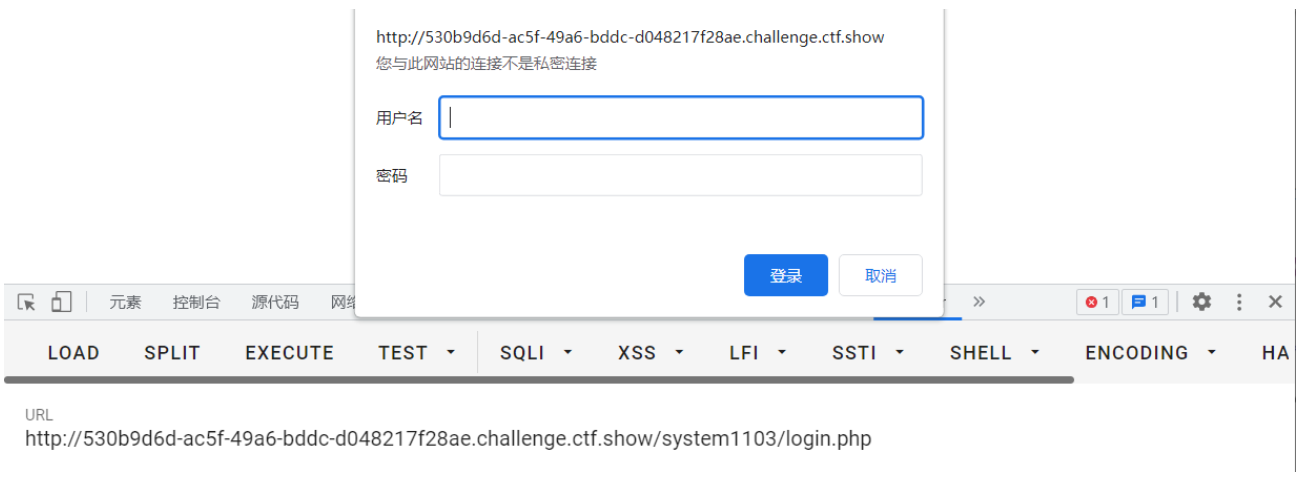

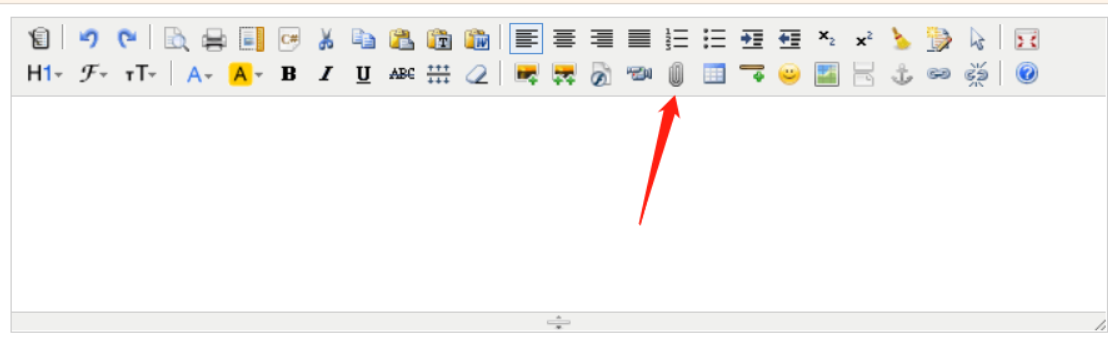

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

根据题目的hint在payload后面+/editor

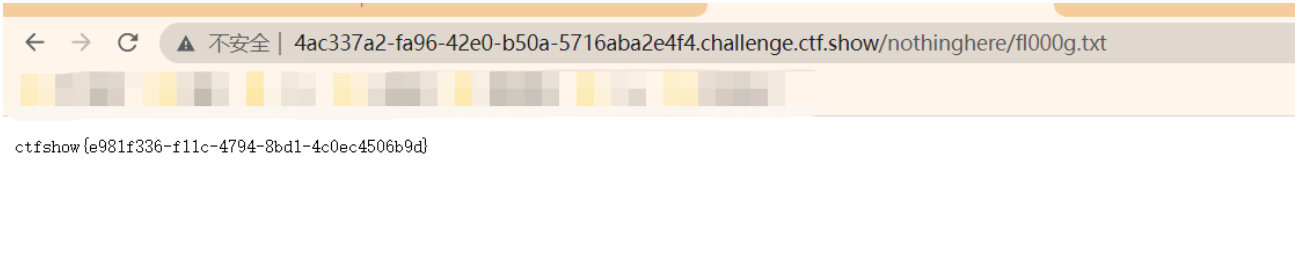

访问目录var>www>html>nothinghere>fl000g.txt

web15

解题思路

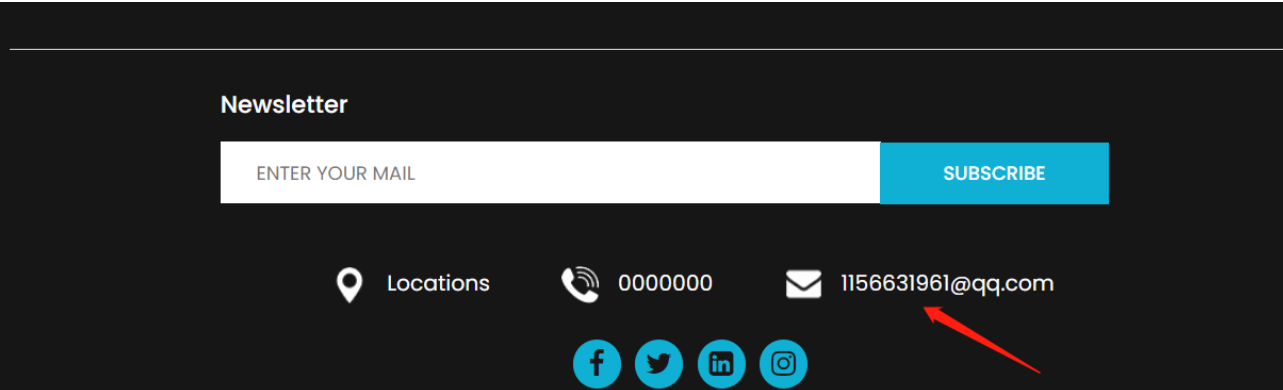

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

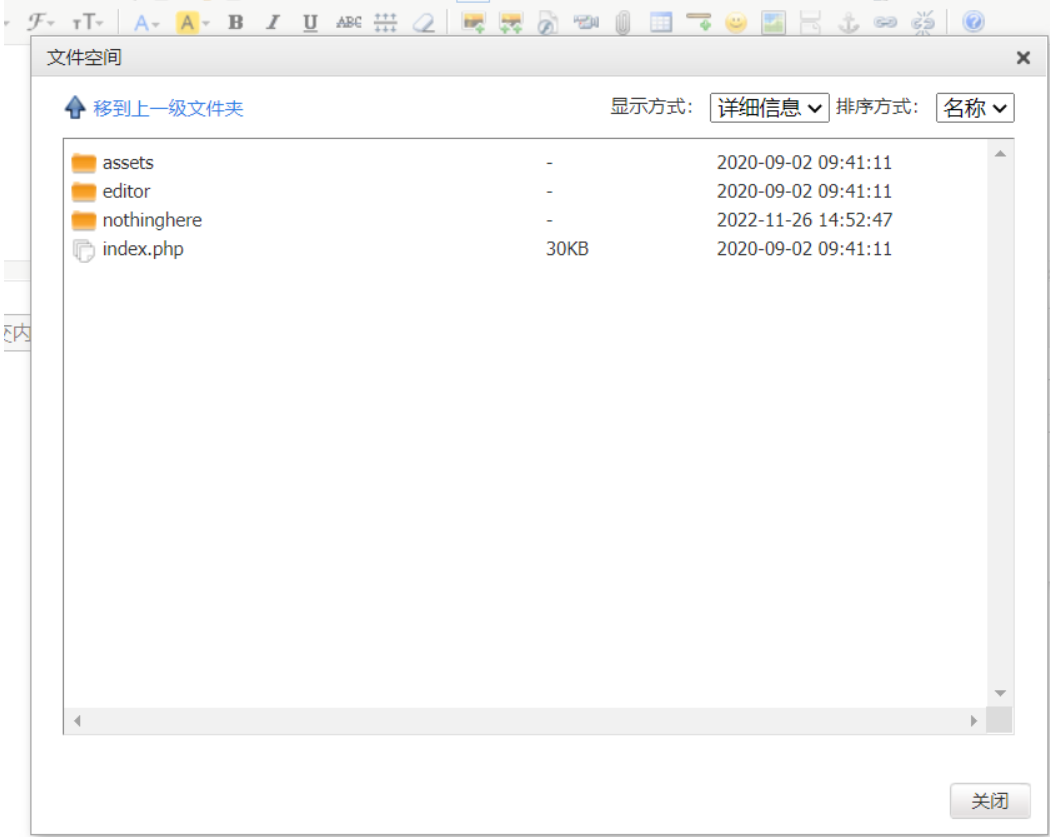

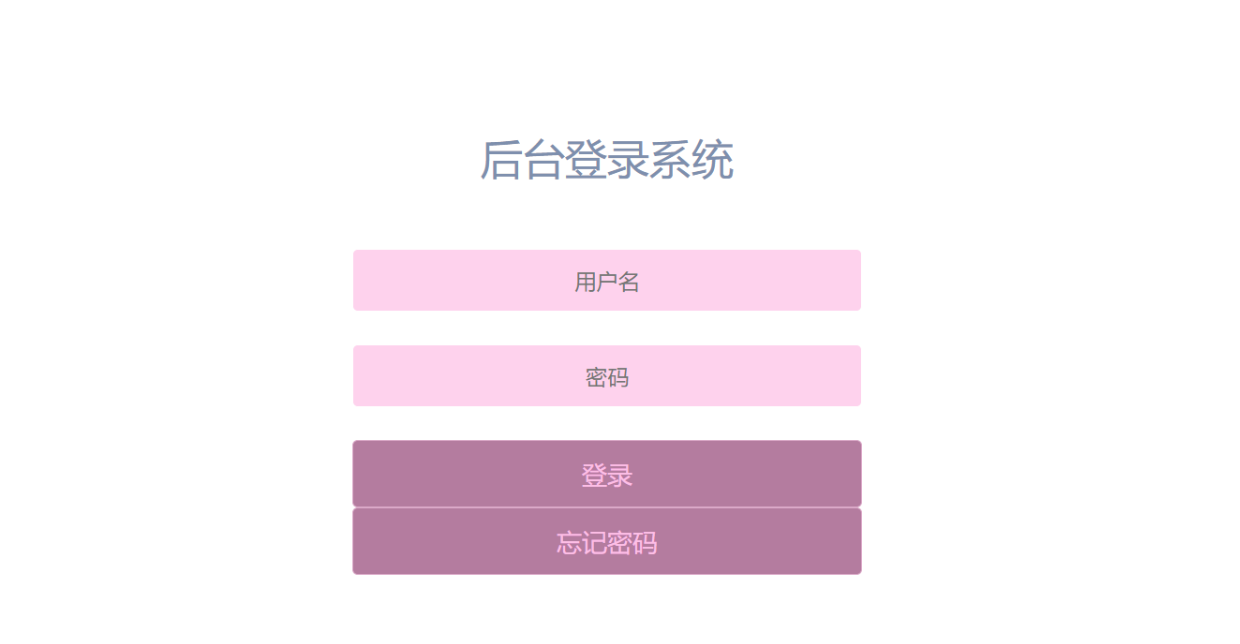

登录后台:

http://cc4d00f1-644d-4266-9ea4-4b603f7c86c9.challenge.ctf.show/admin/

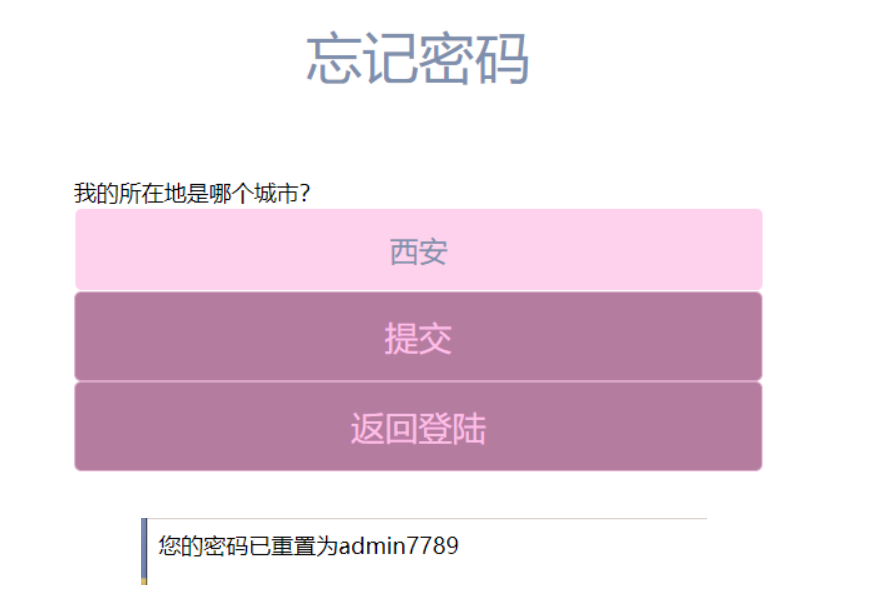

点击忘记密码,发现要填写密保,查qq看一下有没有信息

web16

解题思路:

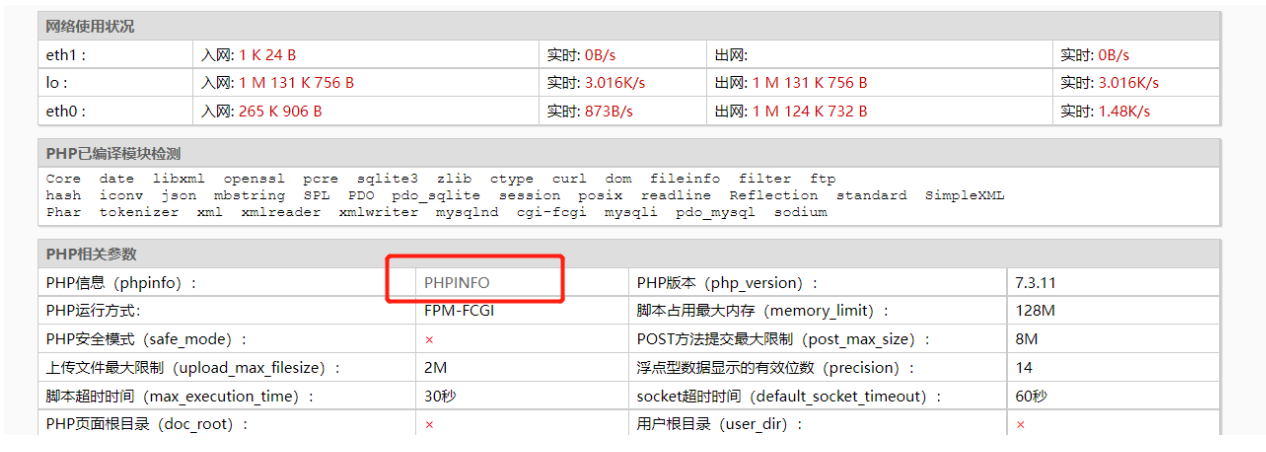

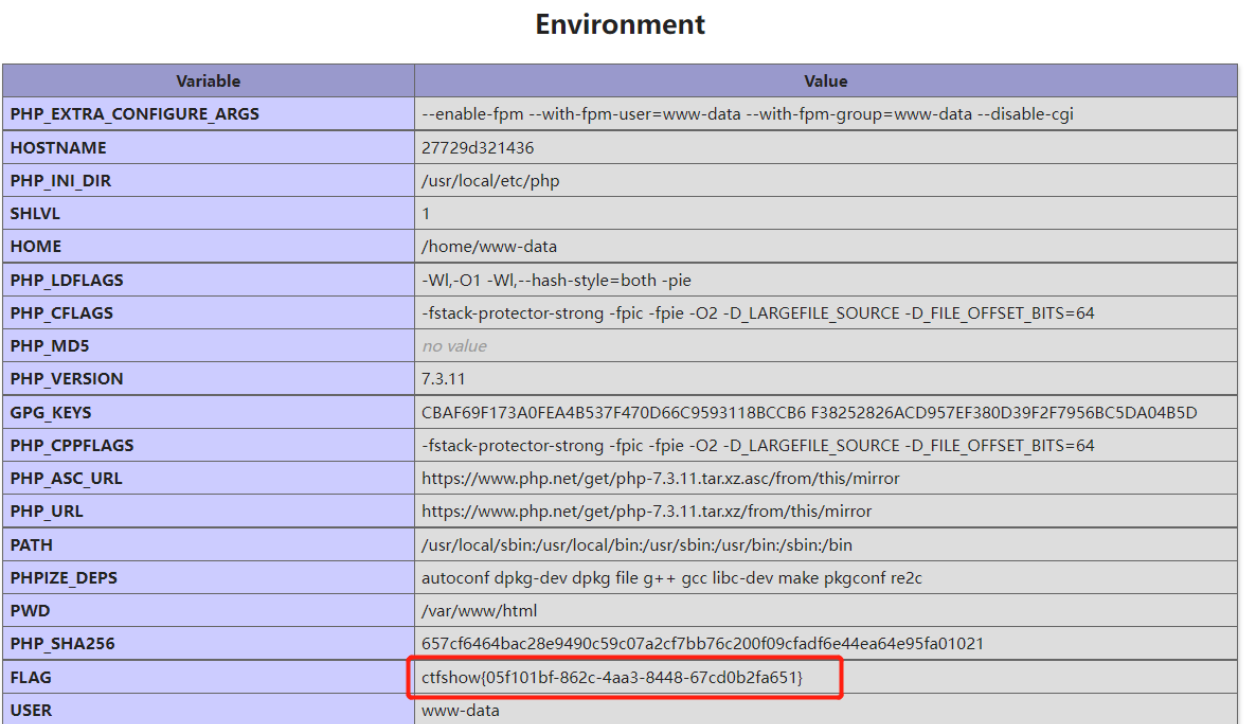

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露。

探针:php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息。

关于探针还不是很了解,上去搜了一下是访问tz.php就会出现服务器的实时状态。

web17

解题思路:

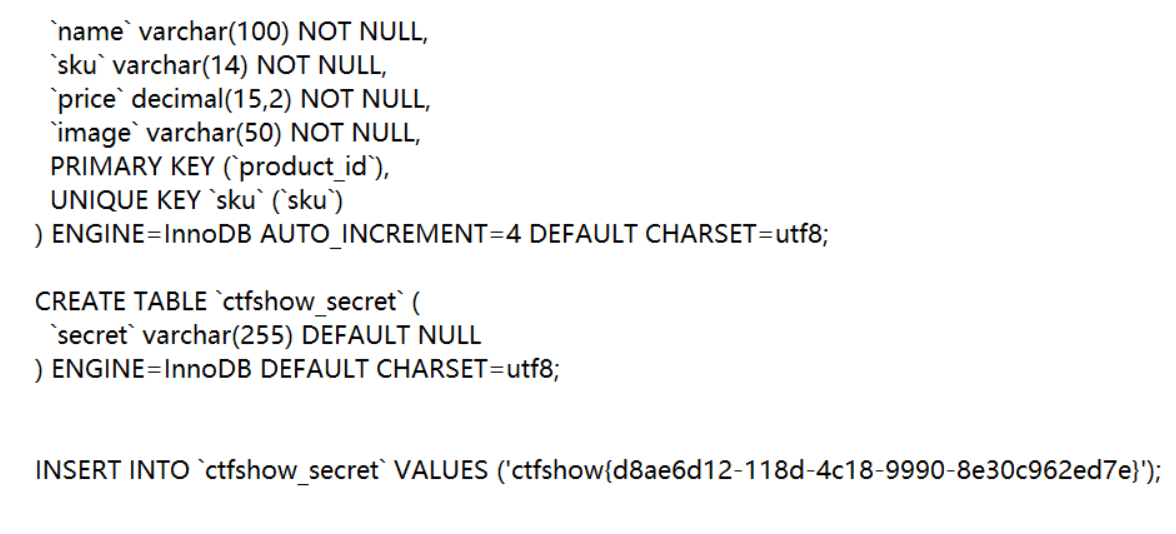

备份的sql文件会泄露敏感信息

一般备份文件的名字是bak.sql/backup.sql试一下发现是backup.sql

web18

解题思路:

玩到101就能拿到flag,查看js文件

访问110.php拿到flag

web19

解题思路:

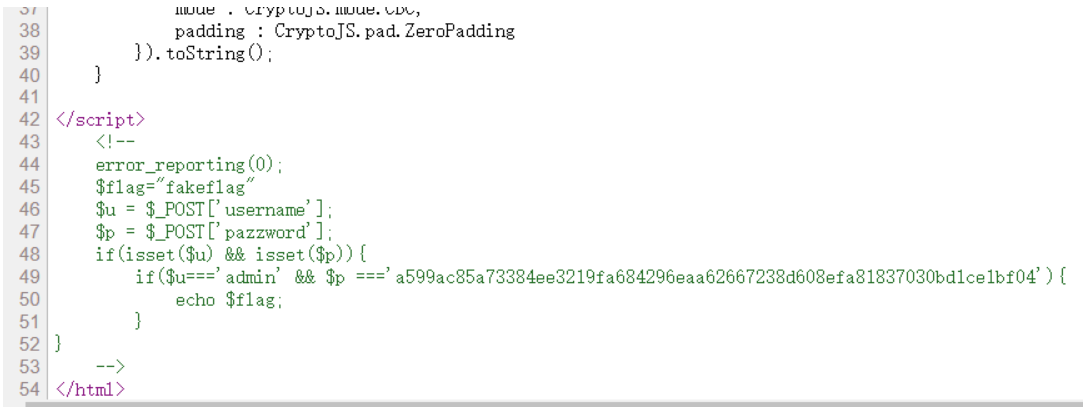

密钥不要放在前端

查看源码

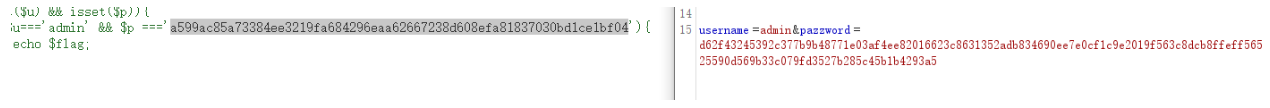

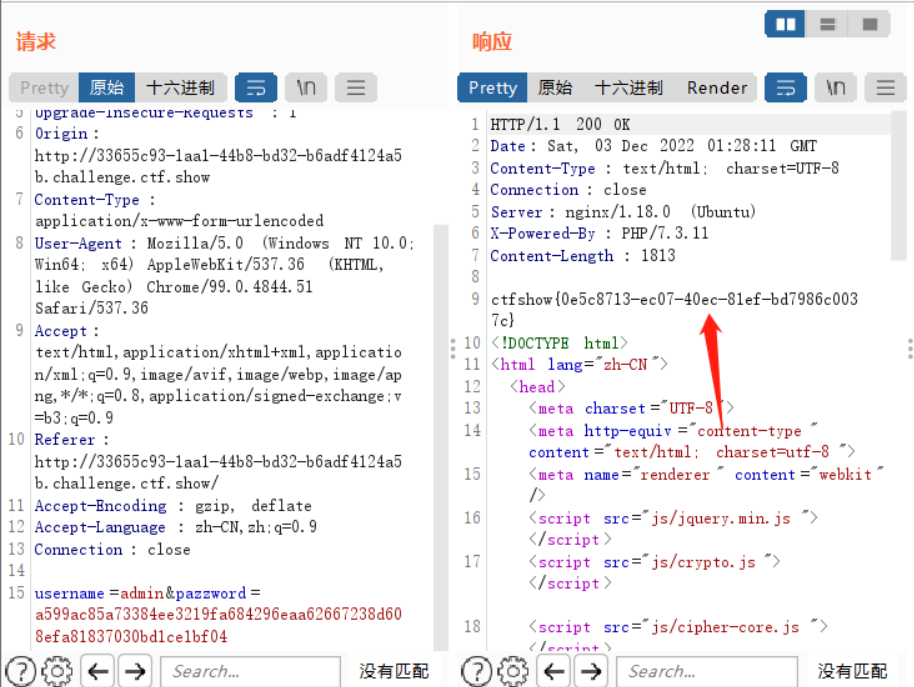

直接输进去是错的,抓个包看一下

发现传进去密码就改了,在bp里再修改一下password

web20

解题思路:

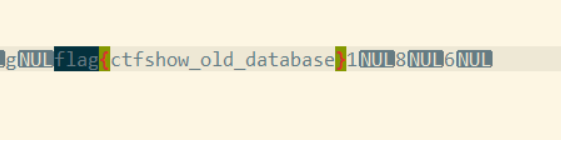

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe打开搜索flag

1190

1190

暂无认证

暂无认证

CSDN-Ada助手: Java 技能树或许可以帮到你:https://edu.csdn.net/skill/java?utm_source=AI_act_java